Warum Websicherheit 2025 wichtiger denn je ist

Im digitalen Zeitalter ist Websicherheit ein zentrales Thema für Unternehmen, Organisationen und Privatpersonen. Mit dem rasanten technologischen Fortschritt entwickeln sich auch die Cyberbedrohungen ständig weiter. Für das Jahr 2025 zeichnen sich neue Risiken ab, auf die man vorbereitet sein sollte. Wer Websicherheit vernachlässigt, riskiert nicht nur Datenverlust, sondern auch wirtschaftliche Schäden und Imageverlust. Umso wichtiger ist es, die Trends und Gefahren frühzeitig zu erkennen.

Die größten Bedrohungen für die Websicherheit 2025

1. KI-gesteuerte Cyberangriffe

Künstliche Intelligenz (KI) wird nicht nur zur Verteidigung eingesetzt, sondern auch von Cyberkriminellen genutzt. Mithilfe von Machine Learning können Angreifer Schwachstellen schneller identifizieren und gezieltere Attacken starten. Besonders Social Engineering-Angriffe könnten durch Deepfake-Videos und -Audios noch glaubwürdiger werden. Bereits 2024 wurden erste Fälle beobachtet, bei denen Voice-Cloning erfolgreich zur Phishing-Manipulation eingesetzt wurde.

- Automatisiertes Ausspähen von Schwachstellen durch KI

- Realistische Deepfakes für Identitätsdiebstahl

- Personalisierte Phishing-Mails mithilfe von KI-Profiling

2. Ransomware 2.0

Ransomware-Angriffe haben sich weiterentwickelt und sind 2025 raffinierter denn je. Neben der Verschlüsselung von Daten setzen Angreifer vermehrt auf doppelte und dreifache Erpressung. Dabei werden sensible Daten nicht nur verschlüsselt, sondern auch gestohlen und mit Veröffentlichung gedroht. Manche Gruppen zielen sogar auf die Lieferketten, um über verbundene Partnerunternehmen Zugang zu erhalten.

- Doppelte Erpressung: Verschlüsselung + Datenklau

- Angriffe auf Cloud-basierte Backups

- Erpressung durch Veröffentlichung vertraulicher Informationen

3. Angriffe auf die Lieferkette (Supply Chain Attacks)

Supply Chain Attacks zählen zu den gefährlichsten Bedrohungen in der Websicherheit 2025. Cyberkriminelle schleusen Schadcode in Drittanbieter-Software ein, die von vielen Unternehmen genutzt wird. Ein einziger erfolgreicher Angriff kann Hunderte Organisationen betreffen. Besonders betroffen sind Open-Source-Bibliotheken und Plugins, die nicht regelmäßig geprüft werden.

Empfohlene Maßnahmen:

- Regelmäßige Sicherheitsüberprüfungen der eingesetzten Software

- Verwendung von Software Bill of Materials (SBOM)

- Monitoring von Partnernetzwerken und Zulieferern

4. Cloud-Sicherheitslücken

Mit der zunehmenden Verlagerung von Anwendungen und Daten in die Cloud steigen auch die Angriffsmöglichkeiten. Fehlkonfigurationen, unzureichende Access Controls und mangelhafte Verschlüsselung gehören zu den häufigsten Schwachstellen. 2025 wird erwartet, dass mehr als 70 % aller Unternehmen mindestens eine sicherheitsrelevante Cloud-Panne erleben.

Typische Cloud-Bedrohungen:

- Offene Speicher-Buckets (z. B. S3, Azure Blob)

- Fehlende MFA bei Administratorzugängen

- Unzureichende Trennung von Entwicklungs- und Produktivsystemen

5. IoT- und OT-Angriffe

Immer mehr Geräte sind mit dem Internet verbunden – vom Smart Home bis zu industriellen Anlagen (Operational Technology, OT). Diese Geräte bieten oft nur geringe Sicherheitsstandards und werden selten aktualisiert. Angreifer nutzen diese Schwachstellen, um Netzwerke zu infiltrieren oder sogar physische Schäden zu verursachen. 2025 rückt daher die Absicherung von IoT und OT verstärkt in den Fokus.

- Veraltete Firmware ohne Sicherheitsupdates

- Standardpasswörter und ungeschützte Schnittstellen

- Fehlende Netzwerksegmentierung zwischen IT und OT

Neue Entwicklungen in der Websicherheit 2025

Zero Trust Architektur

Das Zero-Trust-Prinzip basiert auf dem Motto „Vertraue niemandem, überprüfe alles“. Dabei wird jeder Zugriff – egal ob intern oder extern – streng authentifiziert und autorisiert. Zero Trust wird 2025 zunehmend zum Standard in Unternehmen, um lateral bewegende Angreifer zu stoppen. Besonders in hybriden Arbeitsumgebungen bietet dieses Modell zusätzliche Sicherheit.

Vorteile von Zero Trust:

- Minimierung des Angriffsvektors durch Mikrosegmentierung

- Stärkere Kontrolle über Benutzer- und Gerätezugriffe

- Bessere Erkennung von Anomalien

Quantenresistente Verschlüsselung

Mit dem Fortschritt in der Quantenforschung steigt die Sorge, dass herkömmliche Verschlüsselungsverfahren bald geknackt werden können. 2025 beginnen erste Unternehmen, auf quantensichere Algorithmen umzusteigen. Diese neuen kryptografischen Verfahren sollen auch Angriffen durch Quantencomputer standhalten. Die Post-Quanten-Kryptografie wird in den kommenden Jahren eine Schlüsselrolle spielen.

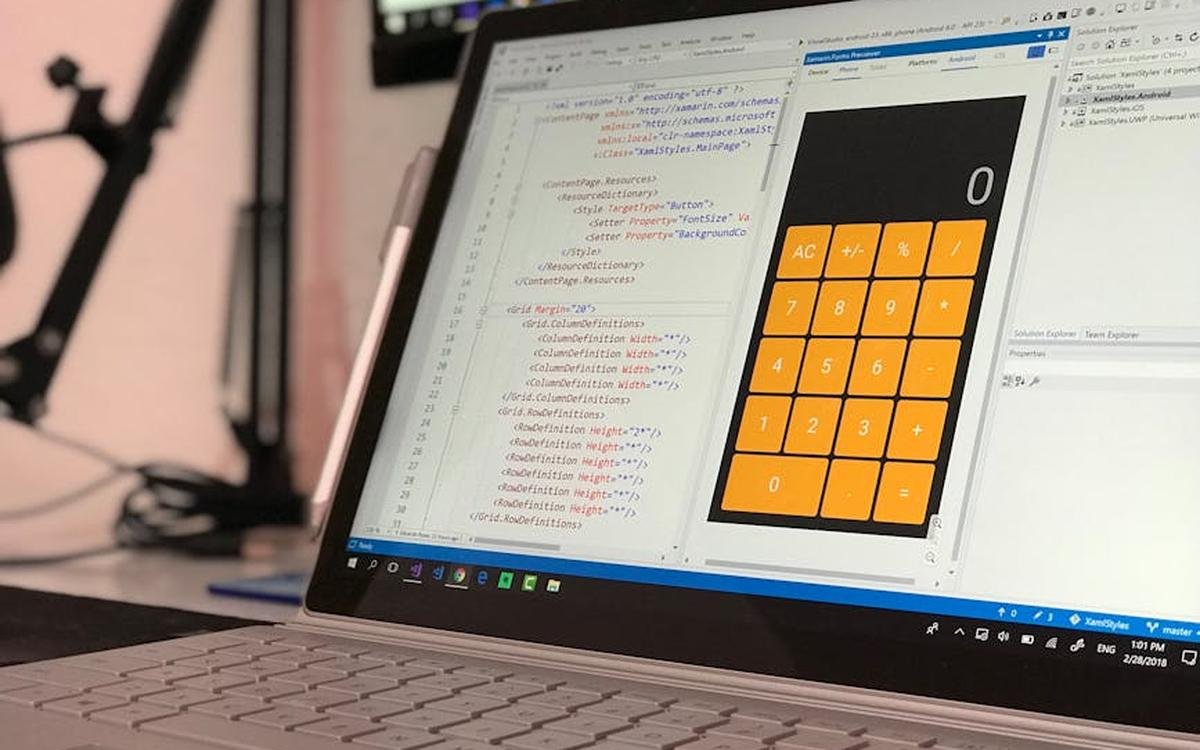

Security by Design

Im Zuge der steigenden Bedrohungen setzen immer mehr Entwickler und Unternehmen auf „Security by Design“. Dabei wird Sicherheit nicht erst nachträglich, sondern von Beginn an in Software und Systeme integriert. DevSecOps-Modelle stellen sicher, dass Sicherheit ein kontinuierlicher Bestandteil des Entwicklungsprozesses ist. So lassen sich Fehler und Schwachstellen frühzeitig erkennen und beheben.

Was du selbst für deine Websicherheit tun kannst

Starke Passwörter und Multi-Faktor-Authentifizierung

Auch 2025 bleibt das Thema Zugangssicherheit zentral. Schwache oder mehrfach verwendete Passwörter sind nach wie vor ein großes Risiko. Die Kombination aus komplexen Passwörtern und Multi-Faktor-Authentifizierung (MFA) bietet einen wirksamen Schutz. MFA sollte insbesondere bei sensiblen Anwendungen zur Pflicht gemacht werden.

Regelmäßige Updates und Patch-Management

Viele Angriffe nutzen bekannte Schwachstellen, für die längst Sicherheitsupdates existieren. Ein effizientes Patch-Management stellt sicher, dass Systeme immer auf dem neuesten Stand sind. Automatisierte Update-Prozesse helfen, die Reaktionszeit zu minimieren. Besonders bei Betriebssystemen, CMS und Plugins ist schnelles Handeln gefragt.

Backup-Strategien überdenken

Backups sind essenziell – aber nur, wenn sie richtig umgesetzt werden. Ransomware-Angriffe zielen zunehmend auch auf Backup-Systeme. Deshalb sollten Backups offline oder in getrennten Netzwerken gespeichert werden. Eine regelmäßige Überprüfung der Wiederherstellbarkeit ist ebenso wichtig.

Schulungen und Sensibilisierung

Die beste Technologie nützt wenig, wenn Mitarbeiter nicht mitziehen. Social Engineering-Angriffe nutzen oft menschliche Schwächen aus. Regelmäßige Awareness-Trainings fördern ein Sicherheitsbewusstsein im Unternehmen. Themen wie Phishing, sichere Passwörter und Datenschutz sollten dabei im Fokus stehen.

Fazit: Proaktive Websicherheit entscheidet über Zukunftsfähigkeit

Websicherheit 2025 ist kein Nice-to-have, sondern ein Muss. Die Bedrohungslage wird komplexer, die Angriffe ausgeklügelter und die Schäden gravierender. Unternehmen und Privatnutzer müssen ihre Sicherheitsstrategien überdenken und anpassen. Wer proaktiv handelt, kann Risiken minimieren und sich langfristig schützen. Die Investition in Websicherheit lohnt sich – jetzt mehr denn je.